隨著新一代國網加強新能源吸納的改造,越來越多的新能源分布式電站接入國網,分布式電站一般都需要數字化、智能化,接受業主和智能運維方的隨時查控,也需要接受遠程主站的電力調度的動態指令、電能質量監測的動態報告等。這里面涉及不同的網絡系統,業主端一般是開放的互聯網,光伏運維也一般是專線外網或VPN加密的外網,而電站內部生產控制與電力調度屬于國網生產控制,具有不同的安全等級,因此需要在不同安全區之間進行物理隔離。安全分區及定義詳見文后附錄1。物理隔離定義詳見附錄2。

國家能源局14號令配套文件(國能安全36號文)提出加強電力監控系統安全防護工作。調安網[2018]10號文《并網新能源場站電力監控系統涉網安全防護補充方案》,場站必須加強戶外就地采集終端的物理防護,強化就地采集終端的通信安全;站控系統與終端之間網絡通信部署加密認證裝置,實現身份認證、數據加密、訪問控制等安全措施,從而強化站控系統與風機、光伏發電單元的就地控制終端之間的通信安全。

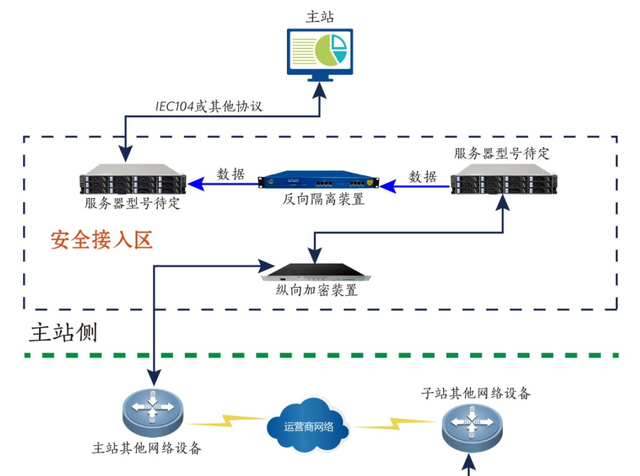

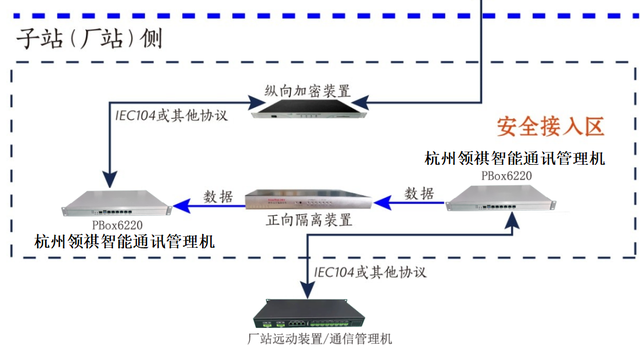

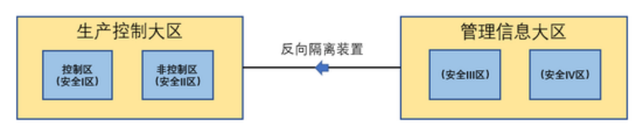

如圖所示,分布式光伏風電電廠(子站)接入國網(主站)時的組網架構圖。

杭州領祺通訊管理機適配安全隔離組網方案

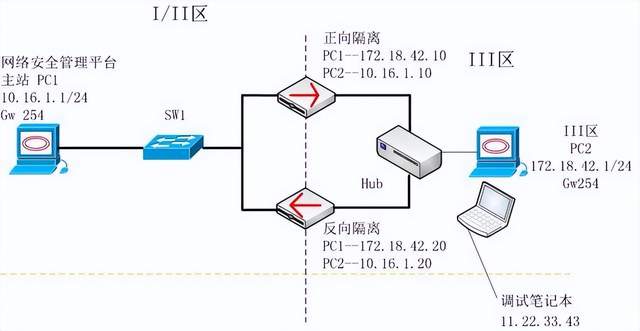

橫向隔離裝置分為正向隔離裝置及反向隔離裝置。針對的是電力系統安全安全區Ⅰ、Ⅱ與安全區Ⅲ之間傳輸間才用到的,橫向隔離裝置相當于是安全網閘,數據只能單向傳輸,不能雙向。橫向隔離,正向隔離和反向隔離什么區別?詳見附錄3。

比如Ⅰ區Ⅱ區的業務需要訪問Ⅲ區外網的話那就加正向隔離裝置,如果反過來Ⅲ區外網業務需要訪問Ⅰ區Ⅱ區內網業務的話那就用反向隔離裝置,這樣黑客即便入侵也沒有反回的數據,所以無法進行竊取數據,在一定程度上保護了電力網絡的網絡安全。

發電廠數據通訊在使用電力專線或電力調度數據網進行數據交互的場合外,需要在主站和子站設置安全接入區。安全接入區的實施方案,由用戶對通訊內容、主站安全要求、子站安全要求決定。

只上傳數據到主站的廠站(主站不對子站進行參數設置、遙控下發等命令),廠站內需要設立安全接入區,并在安全接入區內加裝正向隔離裝置。

廠站內的縱向加密裝置、主站側反向隔離裝置、主站側縱向加密裝置,根據用戶對主站的安全等級要求,做相應設備的增加。

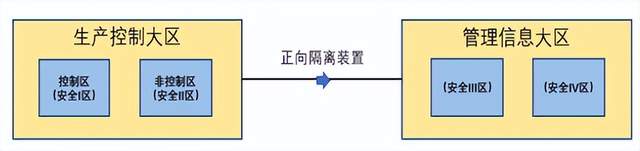

根據電力二次系統的特點,劃分為生產控制大區和管理信息大區。生產控制大區分為控制區(安全區Ⅰ)和非控制區(安全區Ⅱ)。信息管理大區分為生產管理區(安全區Ⅲ)和管理信息區(安全區Ⅳ)。不同安全區確定不同安全防護要求,其中安全區Ⅰ安全等級最高,安全區Ⅱ次之,其余依次類推。

風電場安全分區示意圖

安全區Ⅰ典型系統:調度自動化系統、變電站自動化系統、繼電保護、安全自動控制系統等。

安全區Ⅱ典型系統:電力調度自動化系統、電能量計量系統、繼保及故障錄波信息管理系統等。

安全區Ⅲ典型系統:調度生產管理系統(DMIS)、雷電監測系統、統計報表系統等。

安全區Ⅳ典型系統:管理信息系統(MIS)、辦公自動化系統(OA)、客戶服務系統等。

如果不確定請咨詢19106568700張工。

物理隔離指內部網不直接或間接地連接公共網。物理隔離的目的是保護網絡設備及計算機等硬件實體和通信鏈路免受自然災害、人為破壞和搭線竊聽攻擊。只有使內部網和公共網物理隔離,才能真正保證內部信息網絡不受來自互聯網的黑客攻擊。同時,物理隔離也為內部網劃定了明確的安全邊界,使得網絡的可控性增強,便于內部管理。

在物理隔離技術出現之前,對網絡的信息安全采取了許多措施,如在網絡中增加防火墻、防病毒系統,對網絡進行入侵檢測、漏洞掃描等。由于這些技術的極端復雜性,安全控制十分有限性,這些在線分析技術無法提供涉密機構提出的高度數據安全要求。而且,此類軟件的保護是一種邏輯機制,對于邏輯實體而言極易被操縱。因此,必須有一道絕對安全的大門,保證涉密網的信息不被泄露和破壞,這就是物理隔離所起的作用。

電力系統按照安全等級的要求把計算機系統分為了I、II、III等。I和II之間要有防火墻,I/II區與III區之間則要在物理上做隔離。即I/II發到III區的數據要經過正向隔離裝置,III區發到I/II區的數據要經過反向隔離裝置。

杭州領祺通訊網關支持電力E文件標準支持不同廠商的隔離裝置混合方案

正向隔離裝置不接受III區的數據(最多只能過正反向一個字節的數據),反向隔離裝置只能容許III區的文件穿透到I區。

1.兩個安全區之間的非網絡方式的安全的數據交換,并且保證安全隔離裝置內外兩個處理系統不同時連通;

2.表示層與應用層數據完全單向傳輸,即從安全區III到安全區I/II的TCP應答禁止攜帶應用數據;

3.透明工作方式:虛擬主機IP地址、隱藏MAC地址

4.基于MAC、IP、傳輸協議、傳輸端口以及通信方向的綜合報文過濾與訪問控制;

5.支持NAT;

6.防止穿透性TCP聯接:禁止兩個應用網關之間直接建立TCP聯接,將內外兩個應用網關之間的TCP聯接分解成內外兩個應用網關分別到隔離裝置內外兩個網卡的兩個TCP虛擬聯接。隔離裝置內外兩個網卡在裝置內部是非網絡連接,且只允許數據單向傳輸;

7.具有可定制的應用層解析功能,支持應用層特殊標記識別;

8.安全、方便的維護管理方式:基于證書的管理人員認證,使用圖形化的管理界面。

反向隔離裝置用于從安全區III到安全區I/II傳遞數據,是安全區III到安全區I/II的唯一一個數據傳遞途徑。反向隔離裝置集中接收安全區III發向安全區I/II的數據,進行簽名驗證、內容過濾、有效性檢查等處理后,轉發給安全區I/II內部的接收程序具體過程如下:

1.全區III內的數據發送端首先對需要發送的數據簽名,然后發給反向隔離裝置;

2.反向隔離裝置接收數據后,進行簽名驗證,并對數據進行內容過濾、有效性檢查等處理。

C.安全區I/II內部接收程序

將處理過的數據轉發給安全區I/II內部的接收程序,其功能如下:

1.有應用網關功能,實現應用數據的接收與轉發;

2.具有應用數據內容有效性檢查功能;

3.具有基于數字證書的數據簽名/解簽名功能;

4.實現兩個安全區之間的非網絡方式的安全的數據傳遞;

5.支持透明工作方式:虛擬主機IP地址、隱藏MAC地址;

6.支持NAT;

7.基于MAC、IP、傳輸協議、傳輸端口以及通信方向的綜合報文過濾與訪問控制;

8.防止穿透性TCP聯接。

D.裝置安全保障要點

隔離裝置本身應該具有較高的安全防護能力,其安全性要求主要包括:

1.用非INTEL指令系統的(及兼容)微處理器;

2.安全、固化的操作系統;

3.不存在設計與實現上的安全漏洞,抵御除Dos以外的已知的網絡攻擊。

橫向隔離裝置部署在生產控制大區和信息管理大區之間,即安全區I/II與安全區III邊界處。按照功能不同,橫向隔離裝置分為正向型和反向型。從生產控制大區向管理信息大區傳輸信息必須采用正向安全隔離裝置;由管理信息大區向生產控制大區的少量單向數據傳輸必須經反向安全隔離裝置。

正向隔離的特點:完全單向通訊方式;單向數據1Bit返回方式;虛擬主機IP地址、隱藏MAC地址。

正向隔離的數據傳輸流程:

1)I/II區需要向III區傳輸數據時,隔離裝置內網主機接收數據,并進行協議剝離,將原始數據寫入存儲介質。

2)控制器收到完整的交換信號之后,立即切斷與內網主機的物理連接,向外網主機發起物理連接,將存儲介質內的數據推向外網主機。

3)外網主機收到數據后,立即進行網絡協議的封裝重組,并將數據傳輸給III區應用系統。

反向隔離的特點:保證從管理信息大區到生產控制大區單向數據傳輸,集中接收管理信息大區發向生產控制大區的數據,進行簽名驗證、內容過濾、有效性檢查等處理后,轉發給生產控制大區內部的接收程序。

反向隔離的數據傳輸流程:

1)III區服務器將待發送信息轉為E語言格式的純文本文件,并進行文件簽名。

2)III區服務器與反向隔離裝置外網主機進行密鑰協商(SM2、SM3算法),建立加密通道(電力專用加密算法),將帶有簽名的E語言文件發送至反向隔離裝置外網主機。外網主機對數據進行解密、驗簽、E語言格式檢查,將通過驗證的數據擺渡到內網主機。反向隔離裝置只響應UDP協議,因此協商報文與數據通信報文都使用UDP協議。

3)反向隔離裝置內網主機將數據傳送I/II區服務器應用程序。

網絡隔離裝置要點

一個網絡隔離裝置(作為阻塞點、控制點)能極大地提高一個監控系統的安全性,并通過過濾不安全的服務而降低風險。只有經過精心選擇的應用協議才能通過網絡隔離裝置,所以網絡環境變得更安全。網絡隔離裝置可禁止不安全的NFS協議進出保護網絡,這樣外部攻擊者就不能利用這些脆弱協議攻擊監控系統。隔離裝置可同時保護網絡免受基于路由的攻擊,如IP選項中源路由攻擊和ICMP重定向中重定向路徑。網絡隔離裝置可拒絕所有以上類型攻擊報文并通知網絡隔離裝置管理員。

通過以網絡隔離裝置為中心的安全方案配置,能將所有安全策略配置在網絡隔離裝置上。與將網絡安全問題分散到各個主機上相比,網絡隔離裝置的集中安全管理更方便可靠。例如在網絡訪問時,監控系統通過加密口令/身份認證方式與其它信息系統通信,在電力監控系統基本上不可行,它意味監控系統要重新測試,因此用網絡隔離裝置集中控制,無需修改雙端應用程序是最佳的選擇。

如果所有的訪問都經過網絡隔離裝置,那么,網絡隔離裝置就能記錄下這些訪問并作出日志記錄,同時也能提供網絡使用情況的統計數據。當發生可疑動作時,網絡隔離裝置能進行適當的報警,并提供網絡是否受到監測和攻擊的詳細信息。

通過網絡隔離裝置對監控系統及其它信息系統的劃分,實現監控系統重點網段的隔離,一個監控系統中不引人注意的細節可能包含了有關安全的線索而引起外部攻擊者的興趣,甚至因此而暴露了監控系統的某些安全漏洞。使用網絡隔離裝置就可以隱蔽那些透漏內部細節,例如網絡隔離裝置可以進行網絡地址轉換(NAT),這樣一臺主機IP地址就不會被外界所了解, 不會為外部攻擊創造條件。